Amenazan con filtrar datos del ciberataque a la UAB (Universidad Autonoma de Bellaterra).

El ciberataque que paralizo los sistemas de la UAB

El pasado mes de octubre, la UAB (Universidad Autónoma de Bellaterra) anunciaba que un ciberataque había encriptado gran parte de sus sistemas y que por lo tanto muchos de sus servicios no estaban operativos. El ciberataque paralizaba aulas, alumnos, profesores y personal administrativo que no podían usar ningún equipo tecnológico ni servicio dentro del campus donde se encontraba toda la información necesaria para continuar las clases con normalidad.

Poco a poco, fuimos conociendo que se había tratado de un grupo de hackers llamado PYSA (Protect-Your-Self-Amigo) que habían conseguido acceder por alguna brecha de seguridad y desplegar un ransomware. Ante esto, la universidad activo sus planes de recuperación ante desastres.

La recuperación

Dada la magnitud del ciberataque, a la semana se anunció que la UAB tardaría hasta enero de 2022 en recuperar la normalidad porque había una gran cantidad de datos a restaurar y equipos a analizar que se debían revisar uno por uno.

A la fecha de este artículo, no teníamos constancia del estado de esa recuperación, pero un nuevo comunicado por parte del grupo de atacantes entro en escena…

La amenaza de la filtración de los datos

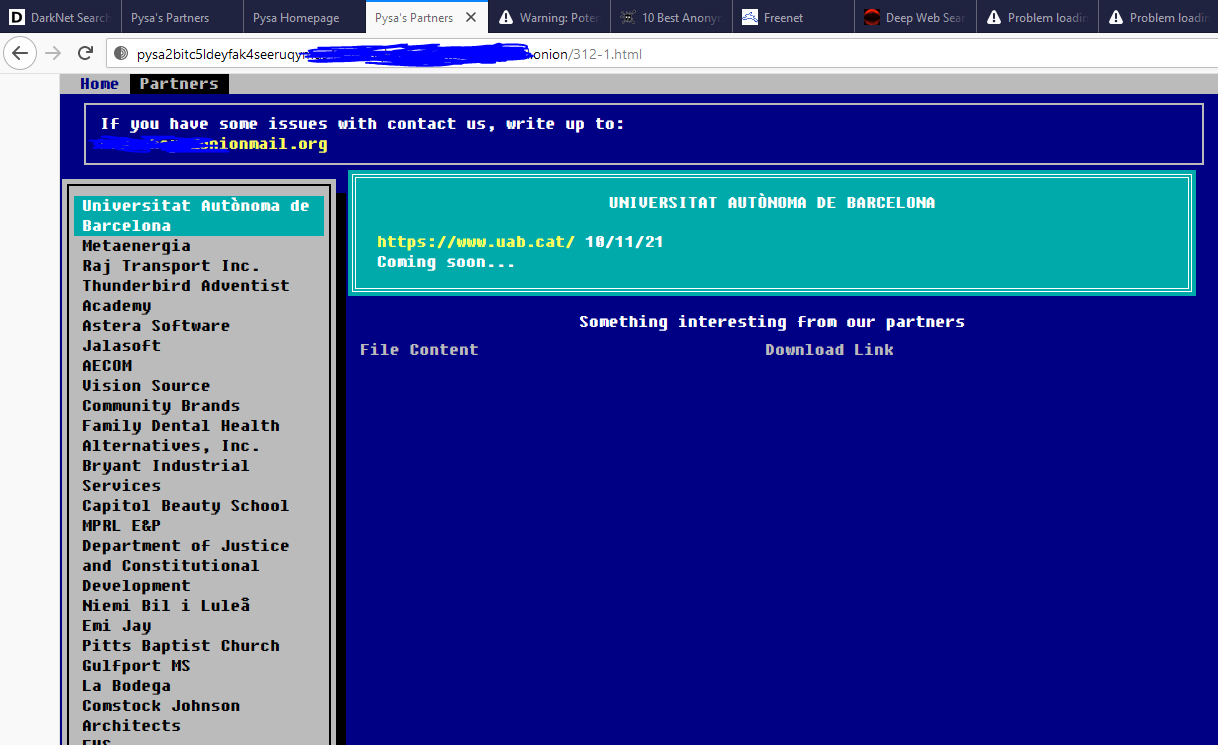

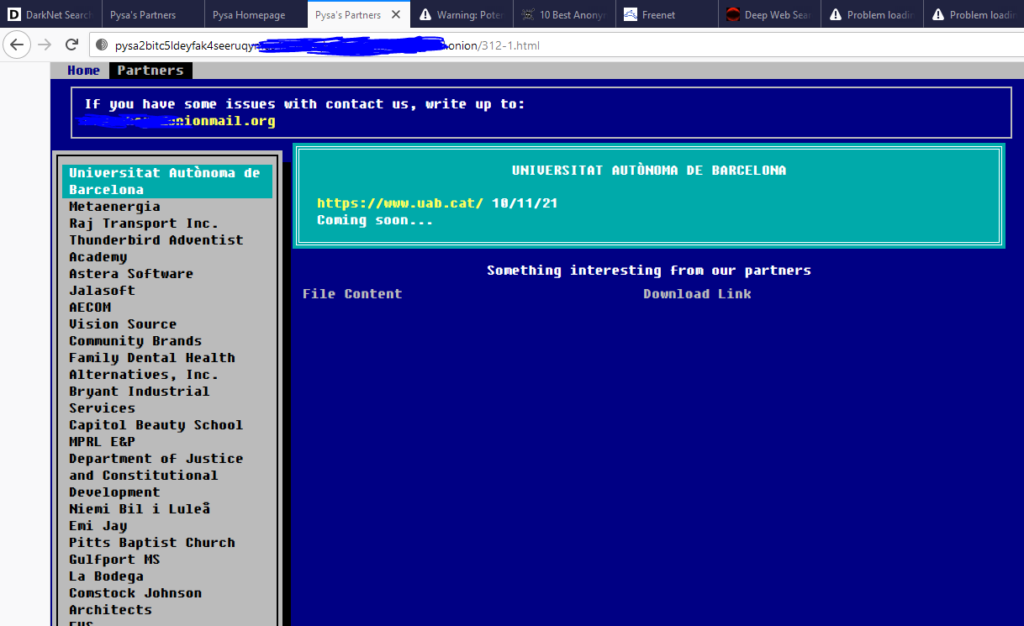

Cuando ya pensábamos que todo estaba encarrilado y los responsables de la UAB empezaban a ver la luz al final del túnel, un nuevo golpe por parte de los ciberatacantes ha llegado a escena. En una página de la DeepWeb asociada al grupo PYSA (Protect-Your-Self-Amigo) ha sido publicada una nota donde se indica que el próximo miércoles 10/11/2021 serán filtrados documentos internos que fueron robados durante el ciberataque.

Captura de la página web de PYSA en la deep web

Este tipo de amenazas se llaman la doble extorsión, dado que al no realizar un pago por el rescate y desencriptado de los ficheros, los ciberdelincuentes intentan recibir un pago por no publicar esta información y por lo tanto no generar un problema de GRPD, revelación estrategias, patentes, documentos internos, documentos confidenciales, etc…

La doble extorsión

Algunas empresas empiezan a definir estrategias de ciberseguridad y planes de recuperación ante desastres, que desmontan los planes de los hackers cuando se ejecuta un ataque de ransomware en una organización, es por esta razón, que ahora no solo se conforman con encriptar la información, sino que previamente la roban, se la descargan y lo usan como arma en caso de que la organización disponga de un plan de recuperación ante desastres.

Organizaciones más pequeñas tienden a pensar que ellos no son un objetivo o que sus documentos no son importantes, pero la verdad es que son las más afectadas por su baja inversión en ciberseguridad y que en caso de sufrir una filtración de datos, pueden llegar a ser multadas por la Ley de Protección de datos y las reclamaciones oportunas que puedan realizar clientes y proveedores por vulnerar dicha ley.

La evolución del ransomware para 2022

Se estima que los ataques de ransomware van a seguir en aumento para el próximo 2022 y la tendencia de la doble extorsión va a seguir también en crecimiento. Es una manera muy eficiente para presionar a los afectados dado que en ocasiones, se llega a contactar con proveedores y clientes indicando que tienen información confidencial suya para que estos presionen todavía más a la organización afectada y esta acabe pagando.

¿Y tu, que estrategia de ciberseguridad usas para evitar este tipo de situaciones? ¡Contacta con Nosotros!

Esta entrada tiene 0 comentarios